- Autor Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:53.

- Modificat ultima dată 2025-06-01 06:07.

Sunteți îngrijorat de securitatea rețelei dvs. sau a rețelei altcuiva? Unul dintre elementele de bază ale securității rețelei este să vă asigurați că routerul dvs. este protejat de intruși. Unul dintre instrumentele de bază care pot fi utilizate pentru securizarea acestuia este Nmap sau Network Mapper. Acest program va scana ținta și va raporta porturile deschise și închise. Experții în securitatea rețelei folosesc acest program pentru a testa securitatea rețelei. Pentru a afla cum să utilizați programul, citiți acest articol wikiHow.

Etapa

Metoda 1 din 2: Utilizarea Zenmap

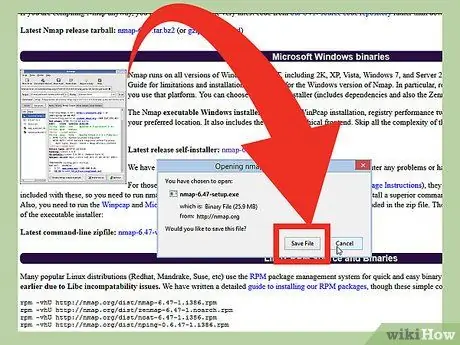

Pasul 1. Descărcați fișierul de instalare Nmap

Acest fișier (fișier) poate fi obținut gratuit de pe site-ul dezvoltatorului Nmap. Este recomandat să descărcați direct fișierul de instalare Nmap de pe site-ul dezvoltatorului pentru a evita virușii sau fișierele false. Fișierul instalat Nmap descărcat conține aplicația Zenmap. Zenmap este o interfață grafică pentru Nmap care ajută utilizatorii începători să își scaneze computerele fără a fi nevoie să învețe linia de comandă.

Programul Zenmap este disponibil pentru sistemele de operare Windows, Linux și Mac OS X. Puteți găsi toate fișierele de instalare pentru toate sistemele de operare pe site-ul web Nmap

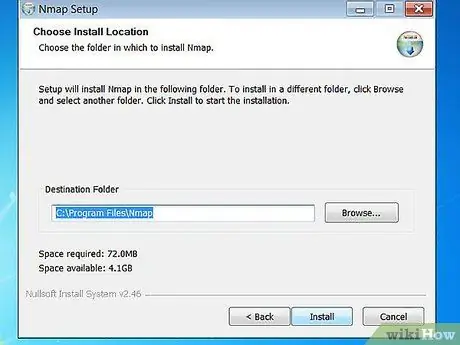

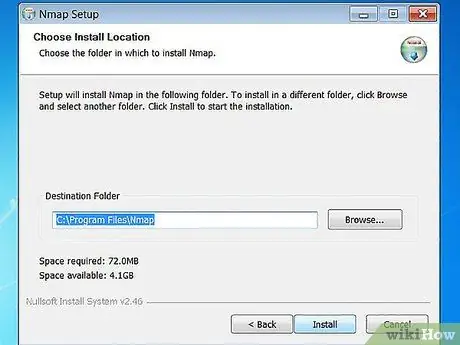

Pasul 2. Instalați Nmap

Rulați fișierul de instalare Nmap după ce a fost descărcat. Vi se va cere să selectați componentele programului pe care doriți să le instalați. Pentru a maximiza performanța Nmap, vă recomandăm să bifați toate opțiunile. Nmap nu va instala adware sau spyware.

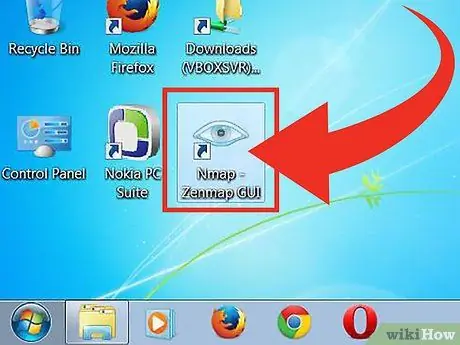

Pasul 3. Rulați programul „Nmap - Zenmap GUI”

Dacă utilizați opțiunea implicită atunci când instalați Nmap, veți vedea pictograma Nmap pe desktop. În caz contrar, căutați această pictogramă în meniul Start. Deschiderea Zenmap va rula programul.

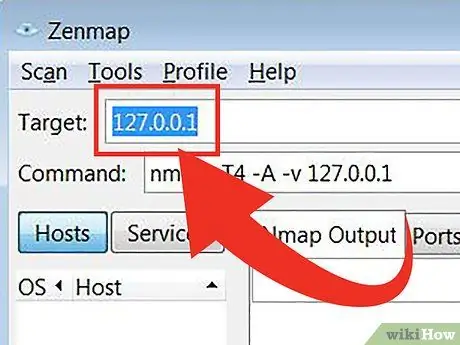

Pasul 4. Introduceți ținta pe care doriți să o scanați

Programul Zenmap facilitează procesul de scanare. Primul pas pentru a rula o scanare este să selectați o țintă. Puteți introduce un domeniu (exemplu.com), o adresă IP (127.0.0.1), o rețea (192.168.1.0/24) sau o combinație a acestor ținte.

În funcție de intensitatea și ținta scanării, executarea unei scanări Nmap poate încălca regulile stabilite de furnizorul dvs. de servicii de internet și vă poate pune în dificultate. Vă recomandăm să verificați legile locale și contractele furnizorului de servicii de internet înainte de a rula o scanare Nmap pe țintele provenite din afara rețelei dvs

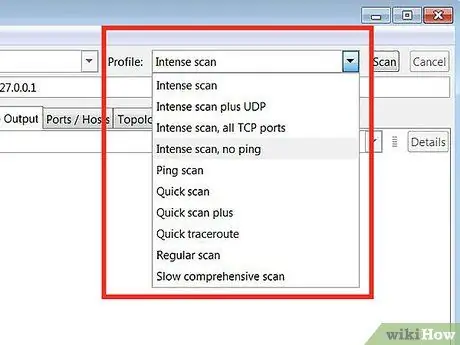

Pasul 5. Selectați Profil

Un profil este un preset care conține un set de modificatori care definesc ținta de scanare. Această caracteristică vă permite să selectați rapid tipul de scanare fără a fi nevoie să introduceți un modificator pe linia de comandă. Alegeți un profil care se potrivește nevoilor dumneavoastră:

- Scanare intensă - Scanări efectuate temeinic. Acest profil conține detectarea sistemului de operare (sistemul de operare sau sistemul de operare), detectarea versiunilor, scanarea scriptului (script), traceroute și timpul de scanare agresiv. Această opțiune este o scanare care poate interfera cu sistemul și rețeaua.

- Scanare Ping - Această scanare este utilizată pentru a detecta dacă ținta a intrat în rețea (online). Această opțiune nu va scana niciun port.

- Scanare rapidă - Această scanare este mai rapidă decât scanarea obișnuită, deoarece această opțiune are un timp de scanare agresiv și scanează doar porturile selectate.

- Scanare regulată - Această opțiune este o scanare standard Nmap fără niciun modificator. Această scanare va returna ping-urile și va deschide porturile către țintă.

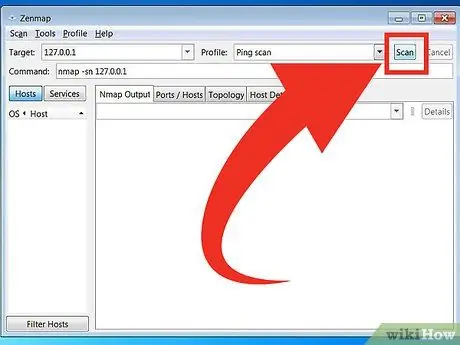

Pasul 6. Faceți clic pe Scanare pentru a începe scanarea

Rezultatele scanării vor fi afișate în timp real în fila Nmap Output. Durata scanării variază în funcție de profilul de scanare selectat, distanța dintre computer și țintă și configurația rețelei țintă.

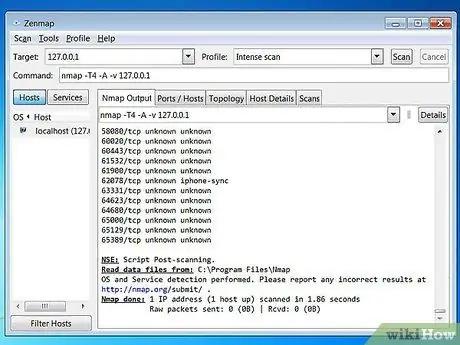

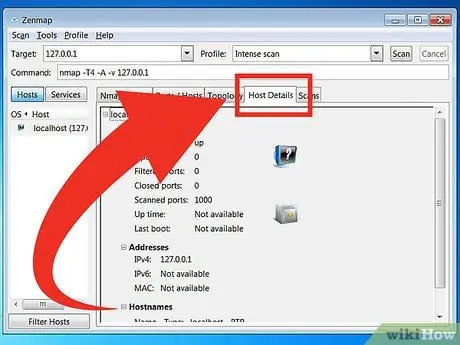

Pasul 7. Vizualizați rezultatele scanării

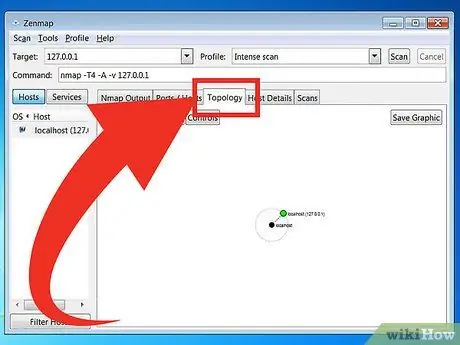

Topologie - Această filă afișează traseul pentru scanarea efectuată. Puteți vedea câte hamei (o parte a căii care se află între sursa și destinația datelor) prin care trece datele pentru a atinge ținta.

Detalii gazdă - Această filă afișează un rezumat al datelor obținute din scanarea țintă, cum ar fi numărul de porturi, adresa IP, numele gazdei (numele gazdei), sistemul de operare și altele.

Scanează - Această filă stochează toate comenzile (comenzile) care au fost activate în scanarea anterioară. Filele vă permit să rescați rapid țintele cu un set specific de parametri.

Metoda 2 din 2: Utilizarea liniei de comandă

Pasul 1. Instalați Nmap

Înainte de a utiliza Nmap, trebuie mai întâi să-l instalați, astfel încât să îl puteți rula din linia de comandă a sistemului de operare. Programul Nmap are dimensiuni reduse și poate fi obținut gratuit de la dezvoltatorii Nmap. Urmați instrucțiunile de mai jos pentru a instala Nmap pe sistemul dvs. de operare:

-

Linux - Descărcați și instalați Nmap din depozitul dvs. Nmap este disponibil în majoritatea depozitelor Linux principale. Introduceți următoarea comandă pe baza distribuției Linux pe care o aveți:

Rulați o scanare simplă Nmap Pasul 8 Bullet1 - Pentru Red Hat, Fedora și SUSE

- (64 de biți)

- Pentru Debian și Ubuntu

rpm -vhU

(32 de biți) SAU

rpm -vhU

sudo apt-get install nmap

Pentru Windows - Instalați fișierul de instalare Nmap. Acest fișier poate fi obținut gratuit de pe site-ul dezvoltatorului Nmap. Este recomandat să descărcați direct fișierul de instalare Nmap de pe site-ul dezvoltatorului pentru a evita virușii sau fișierele false. Utilizarea fișierului de instalare Nmap vă permite să instalați rapid instrumentul liniei de comandă Nmap fără a fi nevoie să extrageți fișierele în folderul corespunzător.

Dacă nu doriți interfața grafică Zenmap, puteți debifa procesul de instalare Nmap

Pentru Mac OS X - Descărcați fișierul imagine al discului (un fișier computer care conține conținutul și structura unui volum de disc) Nmap. Acest fișier poate fi obținut gratuit de pe site-ul dezvoltatorului Nmap. Este recomandat să descărcați direct fișierul de instalare Nmap de pe site-ul dezvoltatorului pentru a evita virușii sau fișierele false. Utilizați fișierele de instalare conținute în fișierul imagine al discului pentru a instala Nmap pe computer. Nmap necesită OS X versiunea 10, 6 sau mai recentă.

Pasul 2. Deschideți linia de comandă

Comanda Nmap este executată din linia de comandă și rezultatele scanării sunt afișate sub comandă. Puteți utiliza variabile pentru a modifica scanarea. Puteți rula o scanare din orice folder de pe linia de comandă.

-

Pentru Linux - Deschideți Terminalul dacă utilizați GUI pentru distribuția Linux. Locația terminalului variază în funcție de tipul de distribuție Linux.

Rulați o scanare simplă Nmap Pasul 9 Bullet1 -

Pentru Windows - Puteți deschide o fereastră de linie de comandă apăsând tasta Windows + R și introducând „cmd” în câmpul Executare. Utilizatorii Windows 8 pot apăsa tasta Windows + X și selecta Command Prompt din meniu. Puteți rula o scanare Nmap din orice folder.

Rulați o scanare simplă Nmap Pasul 9 Bullet2 -

Pentru Mac OS X - Deschideți aplicația Terminal care se află în subdirectorul Utility din folderul Applications.

Rulați o scanare simplă Nmap Pasul 9 Bullet3

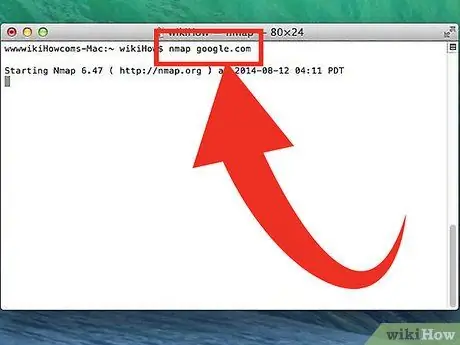

Pasul 3. Rulați o scanare pe portul țintă

Pentru a rula o scanare de bază, tastați

nmap

. Aceasta va face ping către țintă și va scana portul. Această scanare este ușor de detectat. Rezultatul scanării va fi afișat pe ecran. Este posibil să trebuiască să mutați fereastra în sus pentru a vedea întreaga scanare.

În funcție de intensitatea și ținta scanării, executarea unei scanări Nmap poate încălca regulile stabilite de furnizorul dvs. de servicii de internet și vă poate pune în dificultate. Vă recomandăm să verificați reglementările locale și contractul furnizorului de servicii de internet pe care îl utilizați înainte de a rula o scanare Nmap pe țintele provenite din afara rețelei dvs

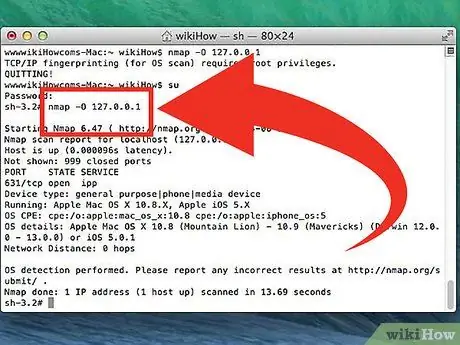

Pasul 4. Rulați scanarea modificată

Puteți utiliza variabile de comandă pentru a modifica parametrii de scanare, astfel încât rezultatele căutării să aibă mai multe sau mai puține informații. Schimbarea variabilei de scanare va schimba nivelul de interferență generat de scanare. Puteți adăuga mai multe variabile plasând un spațiu între fiecare variabilă. Variabila este pusă în fața țintei:

nmap

- - sS - Aceasta este o scanare SYN făcută în tăcere. Această scanare este mai dificil de detectat decât o scanare standard. Cu toate acestea, scanarea va dura mai mult. Multe firewall-uri moderne pot detecta scanări „-sS”.

- - sn - Aceasta este o scanare ping. Această scanare va dezactiva scanarea portului și va verifica doar gazdele conectate în rețea.

- - O - Aceasta este o scanare a sistemului de operare. Această scanare va încerca să determine sistemul de operare țintă.

- - A - Această variabilă activează mai multe scanări utilizate în mod obișnuit: detectarea sistemului de operare, detectarea versiunilor, scanarea scriptului și traceroute.

- - F - Această scanare activează modul rapid și reduce numărul de porturi scanate.

- - v - Această scanare va afișa mai multe informații în rezultatele căutării, astfel încât să le puteți înțelege mai ușor.

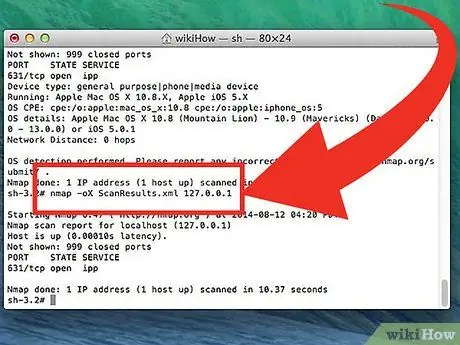

Pasul 5. Convertiți rezultatele scanării într-un fișier XML

Puteți converti rezultatele scanării într-un fișier XML, astfel încât să le puteți vizualiza cu ușurință în orice browser. Pentru a face acest lucru, trebuie să utilizați variabila - bou și, de asemenea, specificați numele fișierului XML. Următorul este un exemplu de comandă utilizată pentru a converti rezultatele scanării într-un fișier XML:

nmap -oX Search Result.xml

Fișierul XML va fi salvat în folderul în care ați salvat fișierul de lucru

sfaturi

- Dacă ținta nu răspunde, încercați să adăugați „-P0” la scanare. Acest lucru va forța Nmap să înceapă scanarea chiar dacă programul crede că ținta selectată nu poate fi găsită. Această metodă este utilă pentru computerele blocate de un firewall.

- Doriți să cunoașteți progresul scanării? În timp ce scanarea este în desfășurare, apăsați bara de spațiu sau orice tastă pentru a vizualiza progresul scanării Nmap.

- Dacă scanarea durează foarte mult (douăzeci de minute sau mai mult), încercați să adăugați „-F” la scanarea Nmap pentru a face scanarea Nmap numai a porturilor utilizate frecvent.

Avertizare

- Dacă rulați frecvent scanări Nmap, fiți pregătiți să răspundeți la întrebările furnizorului dvs. de servicii de internet. Unii furnizori de servicii de internet analizează în mod regulat traficul Nmap, iar Nmap este un instrument ușor de detectat. Nmap este un instrument cunoscut de mulți și de obicei folosit de hackeri. Ca atare, este posibil să fiți suspectat de furnizorul dvs. de servicii de internet și trebuie să explicați în detaliu de ce utilizați Nmap.

- Asigurați-vă că aveți permisiunea de a scana ținta! Scanarea www.whitehouse.gov vă poate face să aveți probleme. Încercați să scanați scanme.nmap.org dacă doriți să încercați aplicația Nmap. Acest site web este gestionat și întreținut de dezvoltatorii Nmap. Prin urmare, puteți să-l scanați fără să vă faceți griji că intrați în probleme.